Nếu server của bạn đang dùng HocVPS Script, hãy làm theo từng bước hướng dẫn này để cài đặt chứng chỉ SSL Let’s Encrypt miễn phí và được tự động gia hạn.

Let’s Encrypt là một nhà cung cấp chứng chỉ số SSL (Certificate Authority) hoàn toàn miễn phí, được nhiều cá nhân và tổ chức tin dùng và đặc biệt không giới hạn.

Trong bài viết này, mình sẽ hướng dẫn các bạn từng bước cài đặt chứng chỉ Let’s Encrypt trên server cài HocVPS Script (LEMP Server, CentOS 6 và 7). Nếu dùng shared hosting như Hawk Host hoặc StableHost, DreamHost, SiteGround thì mọi chuyện còn đơn giản hơn nhiều vì Let’s Encrypt đã được tích hợp sẵn trong cPanel, chỉ cần vài click là cài đặt thành công. Mời bạn tham khảo hướng dẫn cài đặt Let’s Encrypt trong cPanel.

Let’s Encrypt là chứng chỉ SSL loại Domain Validation tức là sau khi cài bạn sẽ có thanh ổ khoá màu xanh trên trình duyệt. Ngoài Let’s Encrypt còn có PositiveSSL của Comodo và Standard SSL DV của GoDaddy. cũng được rất nhiều người sử dụng.

Nếu cài xong mà thanh địa chỉ chưa hiện HTTPS màu xanh, hãy tham khảo bài Hướng dẫn cài đặt SSL “xanh hoàn hảo”

Nếu không nắm vững kiến thức kỹ thuật, hãy liên hệ sử dụng Dịch vụ Cài đặt SSL từ Học VPS.

Nội dung bài viết

1/ Cài đặt chứng chỉ Let’s Encrypt

1.2/ Phát hành chứng chỉ SSL Let’s Encrypt cho domain

3/ Cập nhật cấu hình trong Google Search Console và Analytics

4/ Tự động gia hạn Let’s Encrypt

1/ Cài đặt chứng chỉ Let’s Encrypt

1.1/ Cài đặt certbot

yum -y install certbot

1.2/ Phát hành chứng chỉ SSL Let’s Encrypt cho domain

Để phát hành chứng chỉ SSL Let’s Encrypt cho domain có rất nhiều cách, mình sẽ sử dụng option --standalone

# Stop Nginx service nginx stop # Issue SSL Let's Encrypt certbot certonly --standalone

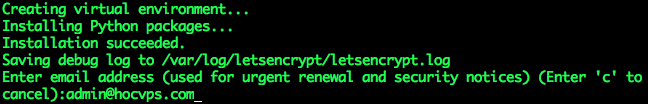

Chờ một lúc để Let’s Encrypt cài đặt những công cụ cần thiết. Sau đó bạn hãy nhập địa chỉ email, rồi nhấn phím Enter.

Chấp nhận quy định bằng cách nhập a, rồi nhấn tiếp Enter.

Tiếp theo bạn nhập tên miền sẽ sử dụng chứng chỉ SSL, rồi nhấn Enter. Bước này bạn chỉ nhập phiên bản non-www và www của 1 domain hoặc subdomain. Khi muốn thêm tên miền/subdomain khác bạn hãy xem hướng dẫn bên dưới.

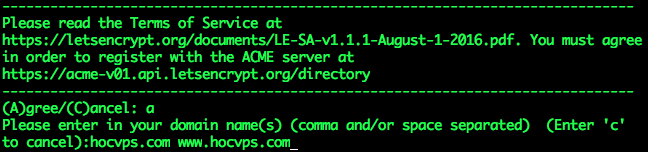

Nếu không gặp vấn đề gì bạn sẽ gặp thông báo như bên dưới:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at /etc/letsencrypt/live/hocvps.com/fullchain.pem. Your cert will expire on 2016-08-23. To obtain a new version of the certificate in the future, simply run Certbot again. - If you lose your account credentials, you can recover through e-mails sent to admin@hocvps.com. - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

Lưu ý các thông tin mình bôi đỏ:

- /etc/letsencrypt/live/hocvps.com/: thư mục chứa các file chứng chỉ

- 2016-08-23: ngày hết hạn của chứng chỉ (90 ngày từ ngày cài)

Cài đặt chứng chỉ SSL Let’s Encrypt cho nhiều website

Nếu cần bổ sung thêm domain/subdomain muốn cài đặt Let’s Encrypt, bạn chỉ cần chạy lại lệnh bên dưới rồi nhập domain vào:

# Stop Nginx service nginx stop # Install Let's Encrypt certbot certonly --standalone

Lúc này domain mới sẽ có thêm một thư mục riêng chứa file chứng chỉ cần thiết.

2/ Cấu hình Nginx

Sau khi có các file chứng chỉ, chúng ta sẽ chỉnh lại file cấu hình Nginx. Ví dụ tên miền của mình là hocvps.com thì file cấu hình sẽ có đường dẫn là /etc/nginx/conf.d/hocvps.com.conf

Khi làm bạn nhớ thay tương ứng hocvps.com bằng domain của bạn nhé.

Lưu ý: Chỉ cấu hình Nginx khi bạn đã phát hành thành công chứng chỉ SSL.

Tạo file DH parameters 2048 bit (tạo một lần duy nhất trên VPS)

mkdir /etc/nginx/ssl/ openssl dhparam 2048 -out /etc/nginx/ssl/dhparam.pem

Chỉnh sửa cấu hình domain bằng Nano Editor

nano /etc/nginx/conf.d/hocvps.com.conf

Cấu hình SSL xử lý các request

Trong block server { ... } thứ 2 điều chỉnh như sau:

+ Chuyển listen 80 default_server; thành listen 443 ssl default_server;

+ Sau dòng server_name hocvps.com; thêm đoạn cấu hình SSL:

# SSL ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_prefer_server_ciphers on; ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5; # Improve HTTPS performance with session resumption ssl_session_cache shared:SSL:50m; ssl_session_timeout 1d; # DH parameters ssl_dhparam /etc/nginx/ssl/dhparam.pem; # Enable HSTS add_header Strict-Transport-Security "max-age=31536000" always;

Redirect toàn bộ www http sang https

Trong block server { ... } ở phía trên cùng:

+ Chuyển server_name www.hocvps.com; thành server_name hocvps.com www.hocvps.com;

+ Chuyển rewrite ^(.*) http://hocvps.com$1 permanent; thành rewrite ^(.*) https://hocvps.com$1 permanent;

Kết quả được như sau:

server {

listen 80;

server_name hocvps.com www.hocvps.com;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

Lúc này khi truy cập https://hocvps.com và http://www.hocvps.com sẽ tự động redirect sang https://hocvps.com

Redirect toàn bộ www https sang https

Thêm mới block server { ... } ở trên cùng

server {

listen 443 ssl;

server_name www.hocvps.com;

# SSL

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

Lúc này khi truy cập https://www.hocvps.com sẽ tự động redirect sang https://hocvps.com

Cấu hình SSL với port quản lý HocVPS Script Admin

Lưu ý:

- Chỉ thiết lập đối với domain chính cài HocVPS – Domain phụ KHÔNG thiết lập.

- Đây chỉ là bước tùy chọn, nếu bạn sử dụng Cloudflare và kích hoạt đám mây màu vàng ẩn IP thì không làm bước này mà sử dụng link

http://IP:portđể vào khu vực quản trị HocVPS Script Admin.

Ví dụ khi cài đặt mình để port mặc định 2018 thì sẽ tìm block cuối cùng server { ... } trong file cấu hình domain .conf có dòng listen 2018;

Cấu hình SSL cho port HocVPS tương tự như bên dưới:

server {

listen 2018 ssl;

access_log off;

log_not_found off;

error_log off;

root /home/hocvps.com/private_html;

index index.php index.html index.htm;

server_name hocvps.com;

error_page 497 https://$server_name:$server_port$request_uri;

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

auth_basic "Restricted";

auth_basic_user_file /home/hocvps.com/private_html/hocvps/.htpasswd;

...

Lúc này truy cập HocVPS Script Admin qua https://domain.com:2018

File cấu hình Nginx cuối cùng sẽ tương tự như sau:

server {

listen 443 ssl;

server_name www.hocvps.com;

# SSL

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

server {

listen 80;

server_name hocvps.com www.hocvps.com;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

server {

listen 443 ssl default_server;

# access_log off;

access_log /home/hocvps.com/logs/access.log;

# error_log off;

error_log /home/hocvps.com/logs/error.log;

root /home/hocvps.com/public_html;

index index.php index.html index.htm;

server_name hocvps.com;

# SSL

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

# Improve HTTPS performance with session resumption

ssl_session_cache shared:SSL:50m;

ssl_session_timeout 1d;

# DH parameters

ssl_dhparam /etc/nginx/ssl/dhparam.pem;

# Enable HSTS

add_header Strict-Transport-Security "max-age=31536000" always;

location / {

try_files $uri $uri/ /index.php?$args;

}

# Custom configuration

include /home/hocvps.com/public_html/*.conf;

location ~ \.php$ {

fastcgi_split_path_info ^(.+\.php)(/.+)$;

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_connect_timeout 1000;

fastcgi_send_timeout 1000;

fastcgi_read_timeout 1000;

fastcgi_buffer_size 256k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

fastcgi_param SCRIPT_FILENAME /home/hocvps.com/public_html$fastcgi_script_name;

}

location /nginx_status {

stub_status on;

access_log off;

allow 127.0.0.1;

deny all;

}

location /php_status {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME /home/hocvps.com/public_html$fastcgi_script_name;

include /etc/nginx/fastcgi_params;

allow 127.0.0.1;

deny all;

}

# Disable .htaccess and other hidden files

location ~ /\.(?!well-known).* {

deny all;

access_log off;

log_not_found off;

}

location = /favicon.ico {

log_not_found off;

access_log off;

}

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

location ~* \.(3gp|gif|jpg|jpeg|png|ico|wmv|avi|asf|asx|mpg|mpeg|mp4|pls|mp3|mid|wav|swf|flv|exe|zip|tar|rar|gz|tgz|bz2|uha|7z|doc|docx|xls|xlsx|pdf|iso|eot|svg|ttf|woff)$ {

gzip_static off;

add_header Pragma public;

add_header Cache-Control "public, must-revalidate, proxy-revalidate";

access_log off;

expires 30d;

break;

}

location ~* \.(txt|js|css)$ {

add_header Pragma public;

add_header Cache-Control "public, must-revalidate, proxy-revalidate";

access_log off;

expires 30d;

break;

}

}

server {

listen 2018 ssl;

access_log off;

log_not_found off;

error_log /home/hocvps.com/logs/nginx_error.log;

root /home/hocvps.com/private_html;

index index.php index.html index.htm;

server_name hocvps.com;

error_page 497 https://$server_name:$server_port$request_uri;

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

auth_basic "Restricted";

auth_basic_user_file /home/hocvps.com/private_html/hocvps/.htpasswd;

location / {

autoindex on;

try_files $uri $uri/ /index.php;

}

location ~ \.php$ {

fastcgi_split_path_info ^(.+\.php)(/.+)$;

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_connect_timeout 1000;

fastcgi_send_timeout 1000;

fastcgi_read_timeout 1000;

fastcgi_buffer_size 256k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

fastcgi_param SCRIPT_FILENAME /home/hocvps.com/private_html$fastcgi_script_name;

}

location ~ /\. {

deny all;

}

}

_ Cấu hình SSL cho domain không phải domain chính trong HocVPS Script:

- Không thiết lập HocVPS Admin Port

- Bỏ tham số

default_serverbên cạnhlisten 443

_ Để kết hợp sử dụng CDN Cloudflare (biểu tượng đám mây vàng):

- Thiết lập Full (strict) trong menu Crypto SSL tại trang quản lý Cloudflare.

- Không cấu hình SSL phần Admin HocVPS. Khi đó, truy cập HocVPS Admin bằng

ip:port - Không thể gia hạn tự động SSL Let’s Encrypt. Gia hạn thủ công 3 tháng 1 lần.

_ Cấu hình HTTP/2 tham khảo Kích hoạt HTTP/2 với Nginx.

_ Tham khảo thêm Tối ưu HTTPS trên Nginx.

Kiểm tra lại cấu hình Nginx

nginx -t

Phản hồi như sau là ok:

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok nginx: configuration file /etc/nginx/nginx.conf test is successful

Khởi động lại Nginx

service nginx restart

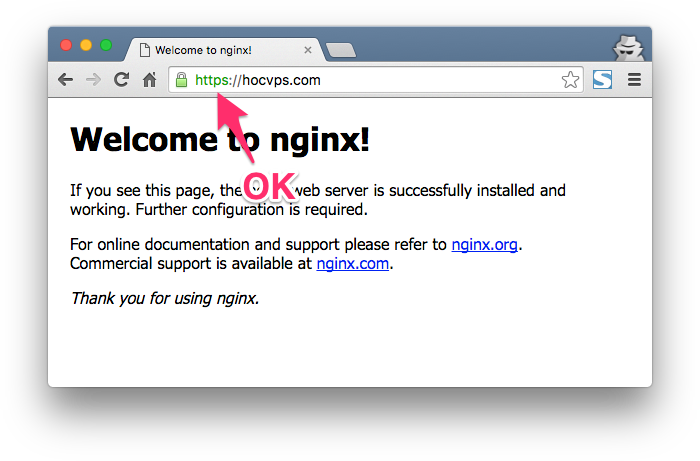

Giờ truy cập vào domain để tận hưởng thành quả thôi.

Lưu ý:

- Bạn phải chuyển toàn bộ link image, js, css từ http:// sang https:// thì mới có biểu tượng màu xanh như demo. Xem thêm hướng dẫn.

- Nếu bạn dùng WordPress, hãy cài đặt plugin Really Simple SSL để tự động redirect http sang https và chuyển toàn bộ link .css, .js sang https. Thanh địa chỉ lúc này sẽ có màu xanh.

- Nếu không muốn dùng plugin tự động Really Simple SSL, bạn hãy tham khảo thêm Hướng dẫn cài đặt Let’s Encrypt trong cPanel để biết cách thao tác thủ công.

3/ Cập nhật cấu hình trong Google Search Console và Analytics

Phần này bắt buộc phải làm để không làm ảnh hưởng đến thứ hạng từ khóa trên Google của website, mình đã có hướng dẫn chi tiết từng bước trên Canh Me, mời bạn tham khảo tại link này.

4/ Tự động gia hạn Let’s Encrypt

Chứng chỉ Let’s Encrypt chỉ sử dụng được trong vòng 90 ngày và bạn cần phải chạy lại dòng lệnh bên dưới để gia hạn.

certbot renew --pre-hook "service nginx stop" --post-hook "service nginx start"

Tuy nhiên, mình sẽ hướng dẫn các bạn cấu hình để tự động gia hạn chứng chỉ này với crontab, như vậy chúng ta sẽ sử dụng SSL miễn phí trọn đời mà không cần phải lo về việc gia hạn nữa.

Mở file cấu hình crontab:

# EDITOR=nano crontab -e

Copy và paste đoạn code bên dưới vào cửa sổ terminal:

30 2 * * * /usr/bin/certbot renew --pre-hook "service nginx stop" --post-hook "service nginx start" >> /var/log/le-renew.log

Nhấn Ctrl+O, Enter để lưu và Ctrl+X để thoát. Bạn nhận được thông báo sau là thành công

crontab: installing new crontab

crontab trên sẽ tự động chạy lệnh gia hạn Let’s Encrypt vào lúc 2h30 hàng ngày và kiểm tra xem đã hết hạn chưa và tiến hành gia hạn. Trước khi gia hạn sẽ stop Nginx, sau đó sẽ start lại ngay lập tức. Như vậy, gần như không ảnh hưởng gì cả đến website.

Vậy là xong, bạn có thể yên tâm sử dụng Let’s Encrypt rồi đấy.

Lưu ý: Nếu chứng chỉ không tự động gia hạn, kiểm tra theo mục 6.Một số vấn đề gặp phải

5/ Xóa chứng chỉ Let’s Encrypt

Khi bạn không sử dụng Let’s Encrypt nữa, chuyển qua sử dụng của nhà cung cấp khác và muốn xóa chứng chỉ Let’s Encrypt đã cài, hãy sử dụng lệnh bên dưới:

# Remove Let's Encrypt certbot delete

Tiếp theo nhập số thứ tự chứng chỉ tương ứng với tên miền bạn muốn xóa, nhấn Enter là mọi thứ sẽ được dọn dẹp sạch sẽ.

6/ Một số vấn đề gặp phải

Đến ngày hết hạn mà chứng chỉ Let’s Encrypt không tự động gia hạn, mặc dù crontab vẫn chạy, kiểm tra log không thấy thông tin gì đặc biệt? Chạy lệnh gia hạn thủ công thì lại được. Theo kinh nghiệm của mình thì vấn đề ở mã nguồn Let’s Encrypt hoặc PATH service

Đối với vấn đề mã nguồn, chỉ cần clone lại bộ code của Let’s Encrypt là sẽ giải quyết được vấn đề.

# cd /opt/letsencrypt && git pull

Nếu gặp thông báo lỗi thì sử dụng lệnh này: # cd /opt/letsencrypt && git reset --hard && git pull

Đối với vấn đề PATH service, các bạn chú ý những dấu hiệu sau:

Kiểm tra nội dung /var/spool/mail/root thấy:

Failed to find executable /usr/sbin/service in PATH:/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin Unable to find pre-hook command /usr/sbin/service in the PATH. (PATH is /usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin)

Kiểm tra nội dung /var/log/cron thấy cronjob vẫn chạy hàng ngày. Kiểm tra nội dung /var/log/le-renew.log và bên trong /var/log/letencrypt không thấy gì khả nghi.

– Nguyên nhân: service không nằm trong PATH, vấn đề này gặp ở 1 số VPS.

# whereis service service: /sbin/service /usr/share/man/man8/service.8.gz

# echo $PATH /usr/bin:/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin

Có thể thấy, lệnh service nằm trong /sbin/service, không thuộc biến môi trường PATH. Crontab chỉ tìm /usr/sbin/service và không thấy.

– Giải pháp::

Bạn cần sử dụng đường dẫn cụ thể để chạy lệnh service trong crontab. Vị trí sẽ tùy thuộc vào từng hệ thống, kiểm tra bằng # whereis service.

Ví dụ, khi là /sbin/service thì câu lệnh chèn vào crontab sẽ như sau:

30 2 * * * certbot renew --pre-hook "/sbin/service nginx stop" --post-hook "/sbin/service nginx start" >> /var/log/le-renew.log

– Dấu hiệu: Đến ngày hết hạn thì không thể renew, với thông báo:

Renewal configuration file /etc/letsencrypt/renewal/hocvps.com.conf produced an unexpected error: [('PEM routines', 'PEM_read_bio', 'no start line')]. Skipping.

No renewals were attempted.

Hoặc expected /etc/letsencrypt/live/hocvps.com/cert.pem to be a symlink

– Nguyên nhân: Bộ chứng chỉ bị corrupt khiến Let’s Encrypt không thể đọc và renew.

Kiểm tra nội dung cert và private key:

# openssl x509 -noout -text -in /etc/letsencrypt/live/hocvps.com/cert.pem unable to load certificate 3077703404:error:0906D06C:PEM routines:PEM_read_bio:no start line:pem_lib.c:703:Expecting: TRUSTED CERTIFICATE # openssl rsa -noout -text -in /etc/letsencrypt/live/hocvps.com/privkey.pem -check unable to load Private Key 3078170348:error:0906D06C:PEM routines:PEM_read_bio:no start line:pem_lib.c:703:Expecting: ANY PRIVATE KEY

Kiểm tra MD5 của cert và key (trùng nhau là ok):

# openssl x509 -noout -modulus -in fullchain.pem | openssl md5 # openssl rsa -noout -modulus -in privkey.pem | openssl md5

Kiểm tra danh sách cert trong VPS

# certbot certificates

Found the following certs:

Certificate Name: hocvps.com

Domains: hocvps.com www.hocvps.com

Expiry Date: 2018-05-27 09:15:09+00:00 (VALID: 89 days)

Certificate Path: /etc/letsencrypt/live/hocvps.com/fullchain.pem

Private Key Path: /etc/letsencrypt/live/hocvps.com/privkey.pem

-------------------------------------------------------------------------------

– Giải pháp: xóa hoàn toàn cert cũ rồi issue lại cert mới (như mục 1.)

# cd /opt/letsencrypt # ./certbot delete --cert-name hocvps.com Saving debug log to /var/log/letsencrypt/letsencrypt.log ------------------------------------------------------------------------------- Deleted all files relating to certificate hocvps.com. -------------------------------------------------------------------------------

– Nguyên nhân & Dấu hiệu:

VPS không thể kết nối ra ngoài qua giao thức HTTPS, khi đó cũng không thể issue/renew các chứng chỉ SSL. Ví dụ không thể truy cập qua HTTPS

# curl https://google.com

curl: (77) Problem with the SSL CA cert (path? access rights?)

#curl https://github.com/letsencrypt/letsencrypt

curl: (35) SSL connect error

– Giải pháp:

Đối với lỗi (77): cài đặt lại chứng chỉ trong VPS:

Bước 1: Di chuyển/Đổi tên chứng chỉ cũ

- CentOS6 chứng chỉ lưu tại

/etc/ssl/certs/ca-bundle.crt - CentOS7 chứng chỉ lưu tại

/etc/pki/ca-trust/extracted/pem/tls-ca-bundle.pem

Bước 2: Cài đặt lại chứng chỉ. Khi đó, bạn có thể curl HTTPS và issue/renew chứng chỉ bình thường.

# yum reinstall -y ca-certificates

– Đối với lỗi (35) – Cập nhật NSS

# yum update nss -y

Chúc bạn thành công.

MySQL Ubuntu 18 cổng 3306 không mở.

https://prnt.sc/JsbZKG1hS2qU mình có mở cổng rồi nhưng dịch vụ dường như không chạy

không hiểu sao mình trỏ www đến ip rồi mà hocvps nó cứ báo www. chưa trỏ đến ip

https://i.imgur.com/bqkSIWh.png

Mà ping thấy ip đã nhận mấy ngày rồi

https://i.imgur.com/zV0z1hT.png

bạn kiểm tra giúp mình với

Chào anh , em dùng hocvps nhưng không cài ssl trên script mà cài trên cloudflare được không anh

Các bác cho em hỏi em đang cài SSL bằng hocvps mà em thấy có mục tạo SSL mục 17 https://prnt.sc/QwEDAIvr-Qvj, em sử dụng mục này không có được https://prnt.sc/nX0Zz1oHqEW8 , em ping domain này thì nó vẫn chỉ đúng vào ip server , các bác cho em hỏi có cần làm theo bài viết cài đặt ssl https://hocvps.com/cai-dat-lets-encrypt/ này không ạ

em có trỏ như này https://prnt.sc/ClEUwFToMNzD

Các bác cho em hỏi em đang cài SSL bằng hocvps mà em thấy có mục tạo SSL mục 17 https://prnt.sc/QwEDAIvr-Qvj, em sử dụng mục này không có được https://prnt.sc/nX0Zz1oHqEW8 , em ping domain này thì nó vẫn chỉ đúng vào ip server , các bác cho em hỏi có cần làm theo bài viết cài đặt ssl https://hocvps.com/cai-dat-lets-encrypt/ này không ạ

Chào admin,

Mình có thực hiện bước 2 nhưng không hiểu sao nó không tạo file “domain.com.conf”

trong folder “conf.d”. Mình check lại kỹ và thực hiện lại vẫn không thấy, ad có thể giải thích giúp mình được không ạ?

Cảm ơn ad.

Trong folder “conf.d” mình check chỉ có 3 file “default.conf non-www-admin.conf non-www.conf ” và không có file domain.com.conf của mình.

Chào bạn

Bạn có thể mô tả rõ hơ quá trình đang thao tác và gửi kèm các link ảnh để mình tư vấn nhé

Mình bị báo lỗi “nginx: [emerg] a duplicate default server for 0.0.0.0:443 in”

nên không thể khởi động được.

hình chi tiết: https://prnt.sc/20135jm

Lỗi này xử lý sao ad ơi.

Chào bạn

Lỗi này do conflic port 443, Không rõ bạn đang thao tác làm gì trên VPS? Bạn có thể nói rõ hơn và gửi lại ảnh log lỗi để mình hỗ trợ thêm nhé

SSL miễn phí vừa bị lỗi toàn thế giới kìa, không biết cách fix như nào nhỉ

Có cách nào fix chưa anh?

VỚI VẤN ĐỀ GẶP PHẢI, GIẢI PHÁP ĐƯỢC ĐƯA RA LÀ:

1- Cập nhật RootCA

Trong một số trường hợp, chứng chỉ bị coi là không đáng tin cậy hoặc không hợp lệ, bạn có thể thử theo các cách sau:

+ Nếu máy chủ sử dụng là windows chạy webserver là IIS => Bạn có thể reset iis hoặc đơn giản hơn là thực hiện restart máy chủ

+ Nếu máy chủ sử dụng webserver không phải là IIS

=> Bạn thực hiện download RootCA tại: https://letsencrypt.org/certs/isrgrootx1.txt

=> Cập nhật RootCA mới này

2- Cập nhật thiết bị của người dùng

> Sử dụng trình duyệt Firefox, cập nhật lên phiên bản mới nhất để sửa lỗi

> Nếu bạn đang sử dụng Windows version cũ, lời khuyên là bạn nên cập nhật win lên bản mới hoặc cài mới lại hệ điều hành Windows 10, 11 tải từ trang chủ Microsoft. Khi đó hệ thống của bạn sẽ luôn chủ động cập nhật xác thực những thay đổi về chứng chỉ bên phía website.

> Đối với macOS, iOS, v.v. : chúng giữ lại CA đã hết hạn nên bạn có thể thử reset các thiết bị sau đó thử truy cập lại.

> Cập nhật chứng chỉ ISRG Root X1 cho hệ điều hành theo cách thủ công. Tải RootCA theo isrgrootx1.der rồi cài đặt.

Đọc thêm tại: https://docs.certifytheweb.com/docs/kb/kb-202109-letsencrypt/

Cài ssl bằng chức năng số 17.

Cài xong ok hết rồi báo

“Cai dat SSL Let’s Encrypt khong thanh cong cho domain abc.com, Ban vui long

tien hanh cai dat lai nhe”

Là sao ad nhỉ?

Chào bạn

Thông báo này liên quan tới việc khởi động lại service nginx không thành công nên hệ thống sẽ rollback lại các file config của website trước thời điểm bạn tiến hành cài đặt LE. Không rõ trước khi cài đặt LE service nginx trên máy chủ của bạn có running không? Bạn có thể mở file log lỗi của site đang tiến hành cài đặt LE sau đó gửi lại để mình hỗ trợ kiểm tra nhé

Mình dùng chức năng 17 trên hocvps script nhưng lúc cài được lúc không là như nào ad nhỉ?

=========================================================================

Cai dat SSL Let’s Encrypt khong thanh cong cho domain —-.com, Ban vui long

tien hanh cai dat lai nhe

Chào bạn

Bạn có thể chụp lại ảnh màn hình toàn bộ quá trình cài đặt và thông báo lỗi đầy đủ để mình hỗ trợ nhé

https://pastebin.com/yti1PrtW

Mình gửi bạn nhé

Chào bạn

Lỗi này của bạn do máy chủ chưa cài đặt net-tools , Ở lần cập nhật mới nhất mình đã tích hợp cài đặt service vào script, Hiện tại để xử lý lỗi này trên máy chủ của bạn, Bạn có thể cài đặt bằng lệnh sau và chạy lại cài đặt LE là được nhé

yum install net-tools -y

https://pastebin.com/yti1PrtW

Bạn vào link trên xem giúp mình nhé

Ad ơi tôi cài LE qua menu cài LE trên hocvps script đã báo thành công rồi, nhưng khi vào trang web thì vẫn chưa có https mà vãn còn http, lỗi đi bị sao Ad? Hướng dẫn tôi cách khác phục với

Chào bạn

1. Bạn có thể truy cập trang https://www.sslshopper.com/ssl-checker.html để biết tên miền đã cài đặt LE thành công hay chưa

2. Nếu bạn truy cập site theo http không tự động redirect sang https bạn có thể thử trình duyệt ẩn danh hoặc 1 trình duyệt khác nhé

Lỗi bên dưới sử lý sau mn? mình tìm mãi k thấy những file đó.

IMPORTANT NOTES:

– The following errors were reported by the server:

Domain: xxxx.com

Type: connection

Detail: Fetching

http://xxxxxx.com/.well-known/acme-challenge/VPkHVy-S5NDAkZaAx5V9xLXli8-iDnQX6MfXuM_-4OE:

Timeout during connect (likely firewall problem)

Domain: http://www.chiasefree.com

Type: connection

Detail: Fetching

http://www.xxxxx.com/.well-known/acme-challenge/MttpA5m_c3jNl25pVJr8f3dNMWZw8eDL_ci0vu_a_T4:

Timeout during connect (likely firewall problem)

Chào bạn

Bạn vui lòng tham khảo bài viết sau để tìm hiểu về một số lưu ý khi cài LE trên hocvps script nhé

https://hocvps.com/mot-so-luu-y-khi-cai-dat-lets-encrypt-cho-website-tu-menu-script-hocvps/

–> Lỗi của bạn có thể liên quan tới firewall trên máy chủ

Sau khi e làm xong hết restart lại thì nó báo thế này: Redirecting to /bin/systemctl restart nginx.service. Sửa như thế nào đc nhie các bro

Chờ mãi k thấy phiên bản mới mà ad đã bỏ cuộc vui

Hi Shin,

HocVPS đã ra phiên bản mới. Bạn xem thêm tại đây nhé.

https://hocvps.com/hocvps-ra-mat-phien-ban-moi-voi-cac-tinh-nang-huu-ich/

Mình nghĩ bạn nên đưa ssl vào menu hocvps, tự cài luôn. Vì hiện mình thấy đã cài hocvps rồi còn cấu hình ssl này khá rắc rối

Hi Huy,

Cảm ơn góp ý của bạn. HọcVPS Script đã ra phiên bản mới với các tính năng hỗ trợ SSL:

1. Hỗ trợ cài đặt chứng chỉ SSL Let’s Encrypt cho website

2. Hỗ trợ cài đặt chứng chỉ SSL thương mại (Sectigo, Geotrust …)

Problem binding to port 80: Could not bind to IPv4 or IPv6.

gia hạn chứng chỉ báo lỗi này là như thế nào các pro tìm mãi ko ra cách giải quyết

theo mình thấy lỗi này là do chưa chạy được lệnh service nginx stop. nếu bạn đã chạy lệnh này rồi thì bạn kiểm tra web của bạn còn đang hoạt động không là biết

Thấy hình như có TSLv1.3 đánh vào thêm được ko

Có ai cài SSL kiểu mới bị mất SSL với tên miền dạng www không? Sao mình kiểm tra file conf vẫn như vậy mà khi vào www nó báo lỗi SSL nhỉ @@

sudo yum install snapd

sudo systemctl enable –now snapd.socket

sudo ln -s /var/lib/snapd/snap /snap

– khoi dong lai may chu vps

sudo snap install –classic certbot (chay lai neu gap loi)

sudo ln -s /snap/bin/certbot /usr/bin/certbot

vào đây coppy lệnh cho chuẩn nhé: https://certbot.eff.org/lets-encrypt/centosrhel7-nginx

copy lệnh trên comment bị sai dấu – nên chạy lỗi

Mình cũng bị lỗi certbot command not found, làm theo link này hoàn toàn chạy được nhé và không cần phải config ssl thủ công như trước nữa

https://certbot.eff.org/lets-encrypt/centosrhel7-nginx

Ai gặp tình trạng không tự gia hạn thì chỉ cần chạy 2 lệnh này

1. Cài lại certbot với lênh dưới

# yum -y install certbot

2. Chạy lệnh gia hạn dưới

certbot renew –pre-hook “service nginx stop” –post-hook “service nginx start”

Tôi đã thử vào thành công. nhưng phải làm cả hướng dẫn từ 2 nguồn

https://certbot.eff.org/lets-encrypt/centosrhel7-nginx

https://www.liquidweb.com/kb/how-to-install-snapcraft-on-ubuntu-centos/

đến đoạn sẽ lỗi error: cannot communicate with server: Post “http://localhost/v2/snaps/certbot”: dial unix /run/snapd.socket: connect: no such file or directory

Dùng lệnh này để làm mới: Next, refresh your terminal session: exec bash

sudo yum install snapd

sudo systemctl enable –now snapd.socket

sudo ln -s /var/lib/snapd/snap /snap

sudo yum remove certbot

sudo snap install –classic certbot =>> gặp lỗi này: error: too early for operation, device not yet seeded or device model not acknowledged

thì chạy lệnh này: exec bash

sudo ln -s /snap/bin/certbot /usr/bin/certbot => chờ đợi cài đặt

sau khi xong gia hạn tập thể bằng lệnh

sudo certbot –nginx

Select the appropriate numbers separated by commas and/or spaces, or leave input

blank to select all options shown (Enter ‘c’ to cancel):

Chọn danh sách domain bằng số đầu dòng VD: 1 2 3 4 5 6

Kết luận: có 1 điều ở cái snap mới này hay hơn: gia hạn không cần phải stop website, 2. Trong lúc dùng CDN Cloudflare không cần phải tắt cũng chạy bình thường. vậy nên tạo cron tab ko lo hết hạn

Một số VPS bị lỗi -bash: certbot: command not found thì anh em làm theo hướng dẫn tại đây nha. https://certbot.eff.org/lets-encrypt/centosrhel7-nginx

Cụ thể:

sudo yum install snapd

sudo systemctl enable –now snapd.socket

sudo ln -s /var/lib/snapd/snap /snap

sudo snap install –classic certbot

sudo ln -s /snap/bin/certbot /usr/bin/certbot

Vậy là xong 🙂

sudo apt-get remove certbot, sudo dnf remove certbot, or sudo yum remove certbot.

còn lệnh này thì sao bác? không chạy cũng được à

Tự động cấp chứng chỉ cũng ko cần luôn?: => sudo certbot –nginx

sudo yum install snapd

sudo systemctl enable –now snapd.socket

sudo ln -s /var/lib/snapd/snap /snap

sudo snap install –classic certbot

sudo ln -s /snap/bin/certbot /usr/bin/certbot

Chạy 2 lệnh cuối bị lỗi: failed to create symbolic link ‘/usr/bin/certbot’: File exists

có bác nào giúp với ạ

sudo yum install snapd

sudo systemctl enable –now snapd.socket

sudo ln -s /var/lib/snapd/snap /snap

sudo snap install –classic certbot

sudo ln -s /snap/bin/certbot /usr/bin/certbot

Như vầy là được nha bạn

Bạn kia hướng dẫn chuẩn rồi, nhưng cái trang hocvps nó hơi sida, nó gộp hai gạch ngang thành một cái gạch dài đâm ra bị lôi,

lệnh thứ 2 và thứ 4 bạn thay cách gạch dài thành 2 gạch ngang là đc nhé. chỗ –now và –classic

Bác ơi làm thế này chỉ VPS CentOS 7 và 8 đc thôi, CentOS 6 như của em thì có cách nào không bác

Problem binding to port 80: Could not bind to IPv4 or IPv6

bây giờ nó báo lỗi này thì làm sao nhỉ. đợt trc chạy vẫn ok giờ ko được. Stop nignx rồi ko được

Không gia hạn tự động được nữa ! gia hạn tay thì báo : [root@vultr home]# certbot renew –pre-hook “service nginx stop” –post-hook “service nginx start”

-bash: certbot: command not found

Ad ơi !! cứu ahuhu

Mình mới làm theo hướng dẫn này thì gia hạn được rồi nè bạn: https://certbot.eff.org/lets-encrypt/centosrhel7-nginx

Làm theo như này có phải. Bước đầu phải cài snapd: $ sudo yum install snapd

sau đó chạy lệnh nào trong những cái này: sudo apt-get remove certbot, sudo dnf remove certbot, or sudo yum remove certbot.

Lúc đầu cài là theo hocvps này

– và hỏi thêm nữa là cái này sau khi cài đặt theo hướng dẫn thì không phải chạy gia hạn nữa à? và nó được cả cho nhiều website cùng lúc hay sao? ko thấy phần hướng dẫn tiếp.

Hay là sau khi cài đặt thì lại tiếp tục theo hướng dẫn hocvps à.

Bác ADMIN chắc bận quá chưa update vụ này sao ấy

Chính thức khai tử hocvps r 😀

Mình cài thêm ssl cho website mới, nhập lệnh:

certbot certonly –standalone

Thì kết quả báo về là

-bash: certbot: command not found.

Ai giúp mình với, 🙁 🙁

fix loi day ban

https://help.zubicloud.com/fix-loi-khong-chay-duoc-lenh-cai-ssl-tren-hocvps/

Mình cũng bị lỗi này, mong được giúp đỡ