Nếu server của bạn đang dùng HocVPS Script, hãy làm theo từng bước hướng dẫn này để cài đặt chứng chỉ SSL Let’s Encrypt miễn phí và được tự động gia hạn.

Let’s Encrypt là một nhà cung cấp chứng chỉ số SSL (Certificate Authority) hoàn toàn miễn phí, được nhiều cá nhân và tổ chức tin dùng và đặc biệt không giới hạn.

Trong bài viết này, mình sẽ hướng dẫn các bạn từng bước cài đặt chứng chỉ Let’s Encrypt trên server cài HocVPS Script (LEMP Server, CentOS 6 và 7). Nếu dùng shared hosting như Hawk Host hoặc StableHost, DreamHost, SiteGround thì mọi chuyện còn đơn giản hơn nhiều vì Let’s Encrypt đã được tích hợp sẵn trong cPanel, chỉ cần vài click là cài đặt thành công. Mời bạn tham khảo hướng dẫn cài đặt Let’s Encrypt trong cPanel.

Let’s Encrypt là chứng chỉ SSL loại Domain Validation tức là sau khi cài bạn sẽ có thanh ổ khoá màu xanh trên trình duyệt. Ngoài Let’s Encrypt còn có PositiveSSL của Comodo và Standard SSL DV của GoDaddy. cũng được rất nhiều người sử dụng.

Nếu cài xong mà thanh địa chỉ chưa hiện HTTPS màu xanh, hãy tham khảo bài Hướng dẫn cài đặt SSL “xanh hoàn hảo”

Nếu không nắm vững kiến thức kỹ thuật, hãy liên hệ sử dụng Dịch vụ Cài đặt SSL từ Học VPS.

Nội dung bài viết

1/ Cài đặt chứng chỉ Let’s Encrypt

1.2/ Phát hành chứng chỉ SSL Let’s Encrypt cho domain

3/ Cập nhật cấu hình trong Google Search Console và Analytics

4/ Tự động gia hạn Let’s Encrypt

1/ Cài đặt chứng chỉ Let’s Encrypt

1.1/ Cài đặt certbot

yum -y install certbot

1.2/ Phát hành chứng chỉ SSL Let’s Encrypt cho domain

Để phát hành chứng chỉ SSL Let’s Encrypt cho domain có rất nhiều cách, mình sẽ sử dụng option --standalone

# Stop Nginx service nginx stop # Issue SSL Let's Encrypt certbot certonly --standalone

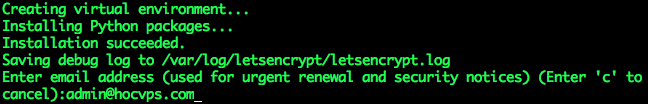

Chờ một lúc để Let’s Encrypt cài đặt những công cụ cần thiết. Sau đó bạn hãy nhập địa chỉ email, rồi nhấn phím Enter.

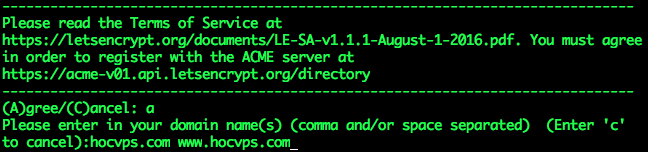

Chấp nhận quy định bằng cách nhập a, rồi nhấn tiếp Enter.

Tiếp theo bạn nhập tên miền sẽ sử dụng chứng chỉ SSL, rồi nhấn Enter. Bước này bạn chỉ nhập phiên bản non-www và www của 1 domain hoặc subdomain. Khi muốn thêm tên miền/subdomain khác bạn hãy xem hướng dẫn bên dưới.

Nếu không gặp vấn đề gì bạn sẽ gặp thông báo như bên dưới:

IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at /etc/letsencrypt/live/hocvps.com/fullchain.pem. Your cert will expire on 2016-08-23. To obtain a new version of the certificate in the future, simply run Certbot again. - If you lose your account credentials, you can recover through e-mails sent to admin@hocvps.com. - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal. - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

Lưu ý các thông tin mình bôi đỏ:

- /etc/letsencrypt/live/hocvps.com/: thư mục chứa các file chứng chỉ

- 2016-08-23: ngày hết hạn của chứng chỉ (90 ngày từ ngày cài)

Cài đặt chứng chỉ SSL Let’s Encrypt cho nhiều website

Nếu cần bổ sung thêm domain/subdomain muốn cài đặt Let’s Encrypt, bạn chỉ cần chạy lại lệnh bên dưới rồi nhập domain vào:

# Stop Nginx service nginx stop # Install Let's Encrypt certbot certonly --standalone

Lúc này domain mới sẽ có thêm một thư mục riêng chứa file chứng chỉ cần thiết.

2/ Cấu hình Nginx

Sau khi có các file chứng chỉ, chúng ta sẽ chỉnh lại file cấu hình Nginx. Ví dụ tên miền của mình là hocvps.com thì file cấu hình sẽ có đường dẫn là /etc/nginx/conf.d/hocvps.com.conf

Khi làm bạn nhớ thay tương ứng hocvps.com bằng domain của bạn nhé.

Lưu ý: Chỉ cấu hình Nginx khi bạn đã phát hành thành công chứng chỉ SSL.

Tạo file DH parameters 2048 bit (tạo một lần duy nhất trên VPS)

mkdir /etc/nginx/ssl/ openssl dhparam 2048 -out /etc/nginx/ssl/dhparam.pem

Chỉnh sửa cấu hình domain bằng Nano Editor

nano /etc/nginx/conf.d/hocvps.com.conf

Cấu hình SSL xử lý các request

Trong block server { ... } thứ 2 điều chỉnh như sau:

+ Chuyển listen 80 default_server; thành listen 443 ssl default_server;

+ Sau dòng server_name hocvps.com; thêm đoạn cấu hình SSL:

# SSL ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_prefer_server_ciphers on; ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5; # Improve HTTPS performance with session resumption ssl_session_cache shared:SSL:50m; ssl_session_timeout 1d; # DH parameters ssl_dhparam /etc/nginx/ssl/dhparam.pem; # Enable HSTS add_header Strict-Transport-Security "max-age=31536000" always;

Redirect toàn bộ www http sang https

Trong block server { ... } ở phía trên cùng:

+ Chuyển server_name www.hocvps.com; thành server_name hocvps.com www.hocvps.com;

+ Chuyển rewrite ^(.*) http://hocvps.com$1 permanent; thành rewrite ^(.*) https://hocvps.com$1 permanent;

Kết quả được như sau:

server {

listen 80;

server_name hocvps.com www.hocvps.com;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

Lúc này khi truy cập https://hocvps.com và http://www.hocvps.com sẽ tự động redirect sang https://hocvps.com

Redirect toàn bộ www https sang https

Thêm mới block server { ... } ở trên cùng

server {

listen 443 ssl;

server_name www.hocvps.com;

# SSL

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

Lúc này khi truy cập https://www.hocvps.com sẽ tự động redirect sang https://hocvps.com

Cấu hình SSL với port quản lý HocVPS Script Admin

Lưu ý:

- Chỉ thiết lập đối với domain chính cài HocVPS – Domain phụ KHÔNG thiết lập.

- Đây chỉ là bước tùy chọn, nếu bạn sử dụng Cloudflare và kích hoạt đám mây màu vàng ẩn IP thì không làm bước này mà sử dụng link

http://IP:portđể vào khu vực quản trị HocVPS Script Admin.

Ví dụ khi cài đặt mình để port mặc định 2018 thì sẽ tìm block cuối cùng server { ... } trong file cấu hình domain .conf có dòng listen 2018;

Cấu hình SSL cho port HocVPS tương tự như bên dưới:

server {

listen 2018 ssl;

access_log off;

log_not_found off;

error_log off;

root /home/hocvps.com/private_html;

index index.php index.html index.htm;

server_name hocvps.com;

error_page 497 https://$server_name:$server_port$request_uri;

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

auth_basic "Restricted";

auth_basic_user_file /home/hocvps.com/private_html/hocvps/.htpasswd;

...

Lúc này truy cập HocVPS Script Admin qua https://domain.com:2018

File cấu hình Nginx cuối cùng sẽ tương tự như sau:

server {

listen 443 ssl;

server_name www.hocvps.com;

# SSL

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

server {

listen 80;

server_name hocvps.com www.hocvps.com;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

server {

listen 443 ssl default_server;

# access_log off;

access_log /home/hocvps.com/logs/access.log;

# error_log off;

error_log /home/hocvps.com/logs/error.log;

root /home/hocvps.com/public_html;

index index.php index.html index.htm;

server_name hocvps.com;

# SSL

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

# Improve HTTPS performance with session resumption

ssl_session_cache shared:SSL:50m;

ssl_session_timeout 1d;

# DH parameters

ssl_dhparam /etc/nginx/ssl/dhparam.pem;

# Enable HSTS

add_header Strict-Transport-Security "max-age=31536000" always;

location / {

try_files $uri $uri/ /index.php?$args;

}

# Custom configuration

include /home/hocvps.com/public_html/*.conf;

location ~ \.php$ {

fastcgi_split_path_info ^(.+\.php)(/.+)$;

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_connect_timeout 1000;

fastcgi_send_timeout 1000;

fastcgi_read_timeout 1000;

fastcgi_buffer_size 256k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

fastcgi_param SCRIPT_FILENAME /home/hocvps.com/public_html$fastcgi_script_name;

}

location /nginx_status {

stub_status on;

access_log off;

allow 127.0.0.1;

deny all;

}

location /php_status {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME /home/hocvps.com/public_html$fastcgi_script_name;

include /etc/nginx/fastcgi_params;

allow 127.0.0.1;

deny all;

}

# Disable .htaccess and other hidden files

location ~ /\.(?!well-known).* {

deny all;

access_log off;

log_not_found off;

}

location = /favicon.ico {

log_not_found off;

access_log off;

}

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

location ~* \.(3gp|gif|jpg|jpeg|png|ico|wmv|avi|asf|asx|mpg|mpeg|mp4|pls|mp3|mid|wav|swf|flv|exe|zip|tar|rar|gz|tgz|bz2|uha|7z|doc|docx|xls|xlsx|pdf|iso|eot|svg|ttf|woff)$ {

gzip_static off;

add_header Pragma public;

add_header Cache-Control "public, must-revalidate, proxy-revalidate";

access_log off;

expires 30d;

break;

}

location ~* \.(txt|js|css)$ {

add_header Pragma public;

add_header Cache-Control "public, must-revalidate, proxy-revalidate";

access_log off;

expires 30d;

break;

}

}

server {

listen 2018 ssl;

access_log off;

log_not_found off;

error_log /home/hocvps.com/logs/nginx_error.log;

root /home/hocvps.com/private_html;

index index.php index.html index.htm;

server_name hocvps.com;

error_page 497 https://$server_name:$server_port$request_uri;

ssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers EECDH+CHACHA20:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;

auth_basic "Restricted";

auth_basic_user_file /home/hocvps.com/private_html/hocvps/.htpasswd;

location / {

autoindex on;

try_files $uri $uri/ /index.php;

}

location ~ \.php$ {

fastcgi_split_path_info ^(.+\.php)(/.+)$;

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_connect_timeout 1000;

fastcgi_send_timeout 1000;

fastcgi_read_timeout 1000;

fastcgi_buffer_size 256k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

fastcgi_param SCRIPT_FILENAME /home/hocvps.com/private_html$fastcgi_script_name;

}

location ~ /\. {

deny all;

}

}

_ Cấu hình SSL cho domain không phải domain chính trong HocVPS Script:

- Không thiết lập HocVPS Admin Port

- Bỏ tham số

default_serverbên cạnhlisten 443

_ Để kết hợp sử dụng CDN Cloudflare (biểu tượng đám mây vàng):

- Thiết lập Full (strict) trong menu Crypto SSL tại trang quản lý Cloudflare.

- Không cấu hình SSL phần Admin HocVPS. Khi đó, truy cập HocVPS Admin bằng

ip:port - Không thể gia hạn tự động SSL Let’s Encrypt. Gia hạn thủ công 3 tháng 1 lần.

_ Cấu hình HTTP/2 tham khảo Kích hoạt HTTP/2 với Nginx.

_ Tham khảo thêm Tối ưu HTTPS trên Nginx.

Kiểm tra lại cấu hình Nginx

nginx -t

Phản hồi như sau là ok:

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok nginx: configuration file /etc/nginx/nginx.conf test is successful

Khởi động lại Nginx

service nginx restart

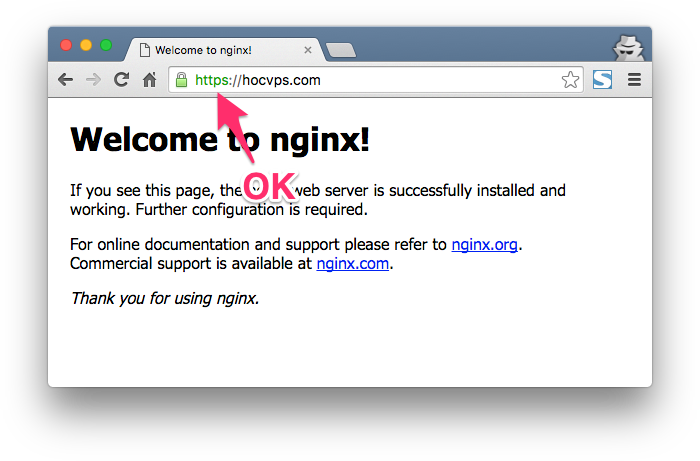

Giờ truy cập vào domain để tận hưởng thành quả thôi.

Lưu ý:

- Bạn phải chuyển toàn bộ link image, js, css từ http:// sang https:// thì mới có biểu tượng màu xanh như demo. Xem thêm hướng dẫn.

- Nếu bạn dùng WordPress, hãy cài đặt plugin Really Simple SSL để tự động redirect http sang https và chuyển toàn bộ link .css, .js sang https. Thanh địa chỉ lúc này sẽ có màu xanh.

- Nếu không muốn dùng plugin tự động Really Simple SSL, bạn hãy tham khảo thêm Hướng dẫn cài đặt Let’s Encrypt trong cPanel để biết cách thao tác thủ công.

3/ Cập nhật cấu hình trong Google Search Console và Analytics

Phần này bắt buộc phải làm để không làm ảnh hưởng đến thứ hạng từ khóa trên Google của website, mình đã có hướng dẫn chi tiết từng bước trên Canh Me, mời bạn tham khảo tại link này.

4/ Tự động gia hạn Let’s Encrypt

Chứng chỉ Let’s Encrypt chỉ sử dụng được trong vòng 90 ngày và bạn cần phải chạy lại dòng lệnh bên dưới để gia hạn.

certbot renew --pre-hook "service nginx stop" --post-hook "service nginx start"

Tuy nhiên, mình sẽ hướng dẫn các bạn cấu hình để tự động gia hạn chứng chỉ này với crontab, như vậy chúng ta sẽ sử dụng SSL miễn phí trọn đời mà không cần phải lo về việc gia hạn nữa.

Mở file cấu hình crontab:

# EDITOR=nano crontab -e

Copy và paste đoạn code bên dưới vào cửa sổ terminal:

30 2 * * * /usr/bin/certbot renew --pre-hook "service nginx stop" --post-hook "service nginx start" >> /var/log/le-renew.log

Nhấn Ctrl+O, Enter để lưu và Ctrl+X để thoát. Bạn nhận được thông báo sau là thành công

crontab: installing new crontab

crontab trên sẽ tự động chạy lệnh gia hạn Let’s Encrypt vào lúc 2h30 hàng ngày và kiểm tra xem đã hết hạn chưa và tiến hành gia hạn. Trước khi gia hạn sẽ stop Nginx, sau đó sẽ start lại ngay lập tức. Như vậy, gần như không ảnh hưởng gì cả đến website.

Vậy là xong, bạn có thể yên tâm sử dụng Let’s Encrypt rồi đấy.

Lưu ý: Nếu chứng chỉ không tự động gia hạn, kiểm tra theo mục 6.Một số vấn đề gặp phải

5/ Xóa chứng chỉ Let’s Encrypt

Khi bạn không sử dụng Let’s Encrypt nữa, chuyển qua sử dụng của nhà cung cấp khác và muốn xóa chứng chỉ Let’s Encrypt đã cài, hãy sử dụng lệnh bên dưới:

# Remove Let's Encrypt certbot delete

Tiếp theo nhập số thứ tự chứng chỉ tương ứng với tên miền bạn muốn xóa, nhấn Enter là mọi thứ sẽ được dọn dẹp sạch sẽ.

6/ Một số vấn đề gặp phải

Đến ngày hết hạn mà chứng chỉ Let’s Encrypt không tự động gia hạn, mặc dù crontab vẫn chạy, kiểm tra log không thấy thông tin gì đặc biệt? Chạy lệnh gia hạn thủ công thì lại được. Theo kinh nghiệm của mình thì vấn đề ở mã nguồn Let’s Encrypt hoặc PATH service

Đối với vấn đề mã nguồn, chỉ cần clone lại bộ code của Let’s Encrypt là sẽ giải quyết được vấn đề.

# cd /opt/letsencrypt && git pull

Nếu gặp thông báo lỗi thì sử dụng lệnh này: # cd /opt/letsencrypt && git reset --hard && git pull

Đối với vấn đề PATH service, các bạn chú ý những dấu hiệu sau:

Kiểm tra nội dung /var/spool/mail/root thấy:

Failed to find executable /usr/sbin/service in PATH:/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin Unable to find pre-hook command /usr/sbin/service in the PATH. (PATH is /usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin)

Kiểm tra nội dung /var/log/cron thấy cronjob vẫn chạy hàng ngày. Kiểm tra nội dung /var/log/le-renew.log và bên trong /var/log/letencrypt không thấy gì khả nghi.

– Nguyên nhân: service không nằm trong PATH, vấn đề này gặp ở 1 số VPS.

# whereis service service: /sbin/service /usr/share/man/man8/service.8.gz

# echo $PATH /usr/bin:/bin:/usr/sbin:/usr/local/bin:/usr/local/sbin

Có thể thấy, lệnh service nằm trong /sbin/service, không thuộc biến môi trường PATH. Crontab chỉ tìm /usr/sbin/service và không thấy.

– Giải pháp::

Bạn cần sử dụng đường dẫn cụ thể để chạy lệnh service trong crontab. Vị trí sẽ tùy thuộc vào từng hệ thống, kiểm tra bằng # whereis service.

Ví dụ, khi là /sbin/service thì câu lệnh chèn vào crontab sẽ như sau:

30 2 * * * certbot renew --pre-hook "/sbin/service nginx stop" --post-hook "/sbin/service nginx start" >> /var/log/le-renew.log

– Dấu hiệu: Đến ngày hết hạn thì không thể renew, với thông báo:

Renewal configuration file /etc/letsencrypt/renewal/hocvps.com.conf produced an unexpected error: [('PEM routines', 'PEM_read_bio', 'no start line')]. Skipping.

No renewals were attempted.

Hoặc expected /etc/letsencrypt/live/hocvps.com/cert.pem to be a symlink

– Nguyên nhân: Bộ chứng chỉ bị corrupt khiến Let’s Encrypt không thể đọc và renew.

Kiểm tra nội dung cert và private key:

# openssl x509 -noout -text -in /etc/letsencrypt/live/hocvps.com/cert.pem unable to load certificate 3077703404:error:0906D06C:PEM routines:PEM_read_bio:no start line:pem_lib.c:703:Expecting: TRUSTED CERTIFICATE # openssl rsa -noout -text -in /etc/letsencrypt/live/hocvps.com/privkey.pem -check unable to load Private Key 3078170348:error:0906D06C:PEM routines:PEM_read_bio:no start line:pem_lib.c:703:Expecting: ANY PRIVATE KEY

Kiểm tra MD5 của cert và key (trùng nhau là ok):

# openssl x509 -noout -modulus -in fullchain.pem | openssl md5 # openssl rsa -noout -modulus -in privkey.pem | openssl md5

Kiểm tra danh sách cert trong VPS

# certbot certificates

Found the following certs:

Certificate Name: hocvps.com

Domains: hocvps.com www.hocvps.com

Expiry Date: 2018-05-27 09:15:09+00:00 (VALID: 89 days)

Certificate Path: /etc/letsencrypt/live/hocvps.com/fullchain.pem

Private Key Path: /etc/letsencrypt/live/hocvps.com/privkey.pem

-------------------------------------------------------------------------------

– Giải pháp: xóa hoàn toàn cert cũ rồi issue lại cert mới (như mục 1.)

# cd /opt/letsencrypt # ./certbot delete --cert-name hocvps.com Saving debug log to /var/log/letsencrypt/letsencrypt.log ------------------------------------------------------------------------------- Deleted all files relating to certificate hocvps.com. -------------------------------------------------------------------------------

– Nguyên nhân & Dấu hiệu:

VPS không thể kết nối ra ngoài qua giao thức HTTPS, khi đó cũng không thể issue/renew các chứng chỉ SSL. Ví dụ không thể truy cập qua HTTPS

# curl https://google.com

curl: (77) Problem with the SSL CA cert (path? access rights?)

#curl https://github.com/letsencrypt/letsencrypt

curl: (35) SSL connect error

– Giải pháp:

Đối với lỗi (77): cài đặt lại chứng chỉ trong VPS:

Bước 1: Di chuyển/Đổi tên chứng chỉ cũ

- CentOS6 chứng chỉ lưu tại

/etc/ssl/certs/ca-bundle.crt - CentOS7 chứng chỉ lưu tại

/etc/pki/ca-trust/extracted/pem/tls-ca-bundle.pem

Bước 2: Cài đặt lại chứng chỉ. Khi đó, bạn có thể curl HTTPS và issue/renew chứng chỉ bình thường.

# yum reinstall -y ca-certificates

– Đối với lỗi (35) – Cập nhật NSS

# yum update nss -y

Chúc bạn thành công.

Sau khi caì đặt chứng chỉ https thì site mình ko kết nối nữa!

ERROR: SQLSTATE[HY000] [2002] Connection refused

Lỗi nằm ở đâu nhỉ? Mình xài hocvps

Lỗi này ở việc database không thể truy cập, có thể MySQL bị tắt. Bạn vào MySQL/PHPMyAdmin kiểm tra xem

Các bạn cho mình hỏi là đã có bạn nào thử cài let’s enscrypt cho domain chính và vài domain addons. Sau đó cài positive ssl cho 1 domain addon khác chưa?

Server Centos 7.5 dùng hocvps ấy.

Mình nghĩ addon domain chỉ là gọi trên hosting. Còn ở VPS nó vẫn là 1 domain bình thường chứ?

Nhưng mà mỗi IP trên VPS tớ tưởng là chỉ cài được 1 SSL, tại vì site đang chạy cho khách hàng nên không dám thử 🙁

SSL cài theo domain không phải theo IP bạn à. Bạn có thể test bằng deploy 1 VPS mới, cài 2 site kèm let’s encrypt ssl vào đó. SSL free cũng dễ mà 🙂

Mình cài đến bước ./letsencrypt-auto certonly –standalone

thì lỗi như hình

https://s27.postimg.org/evelan5lv/Untitled.jpg

có cách khắc phục ko bạn 🙁

Máy bạn không đủ bộ nhớ để thiết lập lúc cài đặt. Bạn kiểm tra lại ram, memory xem

Mình đã cài xong hết rồi, nhưng giờ gõ domain lên trình duyệt lại báo mất kết nối 🙁

Bạn khởi động lại Nginx chưa?.

nginx -tcho kết quả gìOk, mình đã sửa lại và vào được bình thường rồi

cơ mà link web của mình ko có biểu tượng cái khóa như nhiều trang khác, vào trong link wp-admin mới thấy

Mình đã cài cả Really Simple SSL như trong bài viết canhme

có cần phải cài thêm gì ko 🙁

WP thì Really Simple SSL là ok nhé, chắc còn link ảnh, css bạn chưa chuyển hết

Đúng là còn 1 cái ảnh link http bạn ạ

mình thay xong là hiện ổ khóa xanh lè luôn

Bài viết rất hữu ích và support rất nhiệt tình

cảm ơn bạn nhiều nhé 😀

Hi ad, như bài ở trên chỉ hướng dẫn đối vs domain non-www, vậy mình muốn giữ phần www thì có thể đổi ngược phần cấu hình nginx ở trên lại được không nhỉ?

Thì phần rewrite bạn để https://www.

Cảm ơn bác, support nhanh quá <3

domain mình dùng có www, và muốn chuyển hướng tất cả sang https://www.tendomain.com sau khi cấu hình xong thì bị lổi mổi cái https://tendomain.com không hiển thị http://prntscr.com/e4diih. Chỉ mình fix với, Tks

Cho mình nội dung file nginx conf mình xem cho. Paste qua http://pastebin.com cho gọn

Như vậy là nếu dùng cái này thì tính năng của cloudflare ko dùng được hả Luân?

Không dùng song song được ẩn IP của CF nếu bạn dùng SSL Let’s Encrypt rồi.

Làm sao để check được hạn hiện tại nhỉ ?

Mà em gõ lệnh thử gia hạn nó báo lỗi…

——–

/opt/letsencrypt/letsencrypt-auto renew

———

/root/.local/share/letsencrypt/lib/python2.6/site-packages/cryptography/__init__.py:26: DeprecationWarning: Python 2.6 is no longer supported by the Python core team, please upgrade your Python. A future version of cryptography will drop support for Python 2.6

DeprecationWarning

Saving debug log to /var/log/letsencrypt/letsencrypt.log

——————————————————————————-

Processing /etc/letsencrypt/renewal/fususu.com.conf

——————————————————————————-

Cert is due for renewal, auto-renewing…

Renewing an existing certificate

Performing the following challenges:

tls-sni-01 challenge for fususu.com

tls-sni-01 challenge for http://www.fususu.com

——————————————————————————-

Port 443 is already in use by another process. This will prevent us from binding

to that port. Please stop the process that is populating the port in question

and try again. For automated renewal, you may want to use a script that stops

and starts your webserver. You can find an example at

https://certbot.eff.org/docs/using.html#renewal . Alternatively you can use the

webroot plugin to renew without needing to stop and start your webserver.

——————————————————————————-

Cleaning up challenges

Attempting to renew cert from /etc/letsencrypt/renewal/fususu.com.conf produced an unexpected error: At least one of the required ports is already taken.. Skipping.

All renewal attempts failed. The following certs could not be renewed:

/etc/letsencrypt/live/fususu.com/fullchain.pem (failure)

1 renew failure(s), 0 parse failure(s)

————–

À do em chưa stop nginx… vừa renew thành công rồi.

Nhưng trước đó khi em check trong log thì mấy cái tự động gia hạn lúc 2h sáng đều báo lỗi hết, tới hôm nay check thì chứng chỉ còn 12 ngày… nên phải gia hạn thủ công gấp 🙁

file le-renew.log toàn báo thế này

——————————————————————————-

Processing /etc/letsencrypt/renewal/fususu.com.conf

——————————————————————————-

The following certs are not due for renewal yet:

/etc/letsencrypt/live/fususu.com/fullchain.pem (skipped)

No renewals were attempted.

Hiện tại mình đã update crontab gia hạn tự động. Bạn áp dụng có gì feedback lại nhé. Cám ơn 🙂

Mình cài 2 web site trên 1 VPS , khi check nginx -t thì báo lỗi

nginx: [warn] conflicting server name “a.com” on 0.0.0.0:443, ignored

nginx: [warn] conflicting server name “b.com” on 0.0.0.0:443, ignored

nginx: the configuration file /etc/nginx/nginx.conf syntax is ok

nginx: configuration file /etc/nginx/nginx.conf test is successful

làm sao fix vậy Luân ?

Lỗi này bị do khai báo trùng servername ở port 443. Bạn kiểm tra Nginx conf của 2 site xem, đặc biệt phần block ssl 443

Cho mình nội dung 2 file ra mình xem cho, paste qua http://paste2.org/ cho gọn

Chào a

E làm theo hướng dẫn của anh thì bị lỗi sau khi Kiểm tra lại cấu hình Nginx

nginx: [emerg] invalid parameter “http2” in /etc/nginx/conf.d/ninxanh.com.conf:2

nginx: configuration file /etc/nginx/nginx.conf test failed

Và không khởi động lại được Nginx

Anh giúp em với,

Cảm ơn anh

Em kiểm tra xem thư mục nginx conf có những file nào:

ls -al /etc/nginx/conf.d/Em cho anh file nginx cấu hình của em(file ninxanh.com.conf). Paste qua http://pastebin.com cho gọn nhé

Chào mod,

Mình cũng bị lỗi tương tự bạn này. Bạn xem giúp mình cái được không.

Cung cấp cho mình nội dung của

nginx -tvànginx -vChắc do phần http2 bạn khai báo trong nginx conf file. Cung cấp mình cả nội dung của file conf đó nhé. Paste qua http://pastebin.com/ cho gọn

Mình cài SLL cho site không phải site chính cài cho hocvps.

http://pastebin.com/index/biaANy33

Cảm ơn bác.

Bạn sửa

listen 443 ssl http2;thànhlisten 443 ssl;rồi restart nginx xem được không.Vì HTTP/2 hỗ trợ Nginx 1.9.5: https://www.nginx.com/blog/nginx-1-9-5/

Muốn dùng HTTP/2 thì bạn upgrade Nginx nhé

Ok rồi, cảm ơn bác nhiều nhé.

bạn ơi cron job vẫn k tự gia hạn đc à?

Hiện tại bạn chạy lệnh thủ công gia hạn nhé. Mình đang nghiên cứu phương pháp khác ko cần stop nginx

hiện tại vẫn phải chạy ra hạn = lệnh tay à bác. ko tự động gia hạn như trên bài viết được à bác ơi!

Bạn sửa crontab thành như sau xem hoạt động không:

30 2 * * 1 /opt/letsencrypt/letsencrypt-auto renew --pre-hook "service nginx stop" --post-hook "service nginx start" >> /var/log/le-renew.logHiện tại mình đã update crontab gia hạn tự động. Bạn áp dụng có gì feedback lại nhé. Cám ơn 🙂

Ad cho hỏi mình chạy lệnh gia hạn tự động Lets thì nhận được thông báo như sau:

“[root@vps ~]# crontab: installing new crontab

-bash: crontab:: command not found”

Chạy /opt/letsencrypt/letsencrypt-auto renew thì như vậy

[root@vps ~]# /opt/letsencrypt/letsencrypt-auto renew

Saving debug log to /var/log/letsencrypt/letsencrypt.log

——————————————————————————-

Processing /etc/letsencrypt/renewal/iva.com.vn.conf

——————————————————————————-

Cert not yet due for renewal

The following certs are not due for renewal yet:

/etc/letsencrypt/live/iva.com.vn/fullchain.pem (skipped)

No renewals were attempted.

1.

crontab: installing new crontablà dòng thông báo, không phải lệnh input bạn à. Bạn# EDITOR=nano crontab -eđể sửa crontab rồi nhập đoạn30 2 * * 1 /opt/letsencrypt/letsencrypt-auto renew --pre-hook "service nginx stop" --post-hook "service nginx start" >> /var/log/le-renew.log2. Cert bạn mới cài từ 1/4 chưa renew được đâu.

letsencrypt-auto renewchỉ áp dụng renew theo mặc định, thường là 30 ngàyrenew_before_expiry = 30 daysLuân cho hỏi là sử dụng ssl này thì không thể bật chức năng ẩn ip trên cloudflare

Có cách nào sử dụng đc ssl mã vẫn dùng được cloudflare không?

Hiện tại chỉ có cách dùng SSL của Cloudfare thôi bạn ơi

Cũng bị tương tự Tấn Vũ. Bác ad hướng dẫn chuyển ngược redirect từ https về http với.

– Vì sau khi chuyển lên https google đã index rồi, Nếu chỉ sửa file nginx để về http thì bây giờ search google ra kết quả https không truy cập được 🙁

– Help,! Gấp gấp, web mình mất hết traffic rồi.

Chuyển ngược bạn chỉnh lại file cấu hình Nginx là xong.

Tình hình là mình sửa cái

server {

listen 443 ssl http2;

rewrite ^(.*) http//domain.com$1 permanent;

}

Lại phải redirect về http vì thằng google nó index https rồi. Người dùng search google sẽ nhận đc kết quả https và ko tự chuyển về http đc nên lỗi truy cập.

– Sau 1 ngày chuyển ngược về http ban đầu, từ khóa đã có dấu hiệu quay lại.

– Đã tạm ổn. Nhưng giờ index vừa có http vừa có https. Hy vọng nó xóa béng thằng https đi thì ngon. Thôi ko chuyển nữa.

Về lâu dài mình vẫn nghĩ nên chuyển sang giao thức SSL. SSL hay HTTPS trong tương lai sẽ là giao thức chuẩn, khi các trình duyệt đang có những cải tiến để giúp người dùng dễ dàng phân biệt được website nào được bảo mật, website nào không. Thậm chí, Google còn ưu tiên vị trí kết quả tìm kiếm với những site có sử dụng SSL.

Mình cài Really Simple SSL rồi, nhưng không hiểu sao vào web được 1 lúc có https hiển thị xanh ở address bar. Sau đấy vào các tin 1 lúc thì lại bị cảnh báo dangerous security error đỏ lòm như ảnh thứ 3 http://prntscr.com/dw5tg0

Mình setup Really Simple SSL như 2 ảnh sau đã đúng đúng chưa admin nhỉ

http://prntscr.com/dw5s80

http://prntscr.com/dw5sfw

http://prntscr.com/dw5tg0

Vấn đề này do website bạn dính mã độc rồi chứ không phải do cài đặt SSL. Bạn kiểm tra lại website xem

http://prntscr.com/dw79mn

Dùng tool nào để kiểm tra vậy bạn nhỉ

https://www.google.com/transparencyreport/safebrowsing/diagnostic/index.html?hl=en-US#url=https://kenhsale.com/store/nem/

Bạn down toàn bộ site về up lên virustotal.com quét nhé

Hix quét không phát hiện ra mã độc/virus nào cả bạn ạ. Có khi xóa toàn bộ code đi cài lại web nhỉ

Google báo 1 số page chuyển hướng visitors đến settlemyfine.com và vertekoasys.com đó. Bạn kiểm tra xem

Mình tìm 2 keyword này trong toàn bộ code mà vẫn ko thấy. Đã report an issue đến google chrome :))

Hixxx, chuyển lên HTTPS đc 3-4 hôm thành công

– Đến hôm nay thì hầu hết các từ khóa đang TOP 1-2-3 bay về 5x 6x, not in 100

– Cách chuyển này bị mất thứ hạng từ khóa à các bác 🙁 Khổ em rồi.

Chắc mới thay đổi nên chưa định, mình chuyển HTTPS chỉ thấy rank lên thôi chứ không có xuống.

Cái này chắc hên xui 🙁

– Thằng bạn chuyển lên https không sao, từ khóa còn lên. Site mình chuyển lên thì bay top. Lại phải quay lại như cũ. hix

Anh Luân ơi, cho e hỏi chút với, em cài Let’s Encrypt thành công tại port web 443 : https://vspush.tk/ nhưng có một ứng dụng của em ở port 8443 thì lại không có SSL mà chỉ là self-certificate. (https://vspush.tk:8443/ag-push/), mình có cách nào để active SSL cho cả port 8443 này không anh?

Ứng dụng của bạn có khai báo ở file cấu hình Nginx của domain không? Nếu có thì bạn khai báo ở Nginx conf, force dùng SSL cho 1 port (như HocVPS port). Tham khảo đoạn port 2313 ở file cấu hình trên

Phần

error_page 497 https://$host:2313$request_uri;là force SSL ở 1 port cụ thểAd ơi sau khi cài xong thì chỉ vào được trang chính HocVPS thôi còn filemanager, phpmyadmin… không vào được ERR_CONNECTION_TIMED_OUT

Bạn gửi cấu hình Nginx Conf của bạn qua đây mình xem cho

Gửi qua http://pastebin.com/ cho gọn nhé

Cảm ơn ạ, do em gõ sai port nên nó tự chuyển port mới không vào được.

An unexpected error occurred:

ConnectionError: HTTPSConnectionPool(host=’acme-v01.api.letsencrypt.org’, port=443): Max retries exceeded with url: /directory (Caused by NewConnectionError(‘: Failed to establish a new connection: [Errno -2] Name or service not known’,))

Please see the logfiles in /var/log/letsencrypt for more details.

cmd

./letsencrypt-auto certonly –standalone

đang bị như này và nó ko tự gia hạn nên giờ https ko wwork đc

Bạn stop nginx rồi chạy

# /opt/letsencrypt/letsencrypt-auto renewrồi restart nginx xem được không?Mình chuyển lên HTTPS thành công rồi, nhưng vì 1 số lý do bên quảng cáo họ ko hỗ trợ nên muốn chuyển ngược lại về ban đầu http thì làm thế nào bạn ơi.???

– Xin giúp đỡ, Thank!

Bạn sửa cấu hình file Nginx domain về ban đầu là ok. Bao gồm xóa phần SSL, sửa không redirect về https

Ok, cảm ơn bạn, mình làm đc rồi.

khi mình làm đến bước này # Stop Nginx

service nginx stop

# Install Let’s Encrypt

cd /opt/letsencrypt

./letsencrypt-auto certonly –standalone

nó hiện -bash: cd: /opt/letsencrypt: No such file or directory

home]# ./letsencrypt-auto certonly –standalone

ko hiện lên bảng nhập mail , sever ko mở nữa , làm sao để sv hoạt động lại nhỉ ?

Đoạn clone mã nguồn không thành công nên không có file nào ở

opt/letsencryptrồi. Bạn chạy đoạn clone báo gì?Mình mới update lại cấu hình SSL tối ưu hơn, fix bug nữa, mời các bạn tham khảo.

chả biết bác update chỗ nào, trước làm rồi thì giờ sửa lại đoạn nào ấy chứ 🙁

Bạn sửa lại file cấu hình Nginx thôi 🙂

Em cũng chả biết bác đã làm thế nào rồi 😀

e làm theo bài của bác khoảng hơn 1 tháng trước, giờ bác update cái gì thì e cũng chịu luôn 😀

giờ phải sửa cái gì mới vậy bác luân ơi. e cài của bác từ hai tháng trước rồi vẫn chạy ok mà nhỉ @@!

Hiện mình đã update thêm 1 số cấu hình để bảo mật hơn với HTTPS. Bạn chạy thêm DH Parameters rồi sửa cấu hình Nginx Conf như hướng dẫn nhé

Luân ơi cho mình cách gở toàn bộ ra cái. Mình cài thành công nhưng không biết sao nhiều lúc cứ k vào được website. Rebot lại VPS luôn vẫn không được. Thank

Bạn lưu file cấu hình Nginx của domain trước không. Dùng lại file ý là được.

Hoặc bạn remove mấy dòng SSL trong file là ok

# SSLssl_certificate /etc/letsencrypt/live/hocvps.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/hocvps.com/privkey.pem;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers AES256+EECDH:AES256+EDH:!aNULL;

Khi chạy lệnh này có cần Stop Nginx không anh?

# Install Let’s Encrypt

cd /opt/letsencrypt

./letsencrypt-auto certonly –standalone

Không bạn à

Điền tên miền xong nó bao cái này 🙁

http://imgur.com/vBoYIVY

Với lại nếu thành công thì mình có cần cấu hình file nano /etc/nginx/conf.d/tênmiềnmới.conf không? Nếu cấu hình thì cấu hình ra sao? Cảm ơn ạ

Có bạn nhé. Trong bài viết có ghi đầy đủ đó. Phần

2.Cấu hình NginxOh sorry bạn. Mình nhớ nhầm. Stop webserver ngay từ đầu nhé. Trong bài viết cũng có ghi ngay trên phần cài đặt:

# service nginx stopMình cài ssl lúc điền tên miền là tingame.mobi http://www.tingame.mobi chuyenlacothat.org http://www.chuyenlacothat.org

1. Chổ ssl_certificate và ssl_certificate_key thì để cấu hình gốc à (tức tingame.mobi)? Chứ không phải đổi theo tên miền muốn hả (mình điền thử khác thì không khởi động được vps)?

2. Mình kiểm tra ssl chuyenlacothat.org trên trình duyệt thì nó báo Issued to: tingame.mobi chứ không phải chuyenlacothat.org à? Cảm ơn

Mình vừa sửa lại bài viết nhé. Crt phải issue riêng cho từng domain nhé. Cụ thể, bạn chạy

# ./letsencrypt-auto certonly --standalone_Lần 1: Điền

domain1 www.domain1để issue crt cho domain 1, thư mục tại/etc/letsencrypt/live/domain1/_Lần 2: Điền

domain2 www.domain2để issue crt cho domain 2, thư mục tại/etc/letsencrypt/live/domain2/Khi đó, cấu hình Nginx Conf của từng domain bạn chỉnh cho đúng thư mục cert là được

Cụ thể, trường hợp bạn thì chạy lại lệnh để issue crt cho chuyenlacothat.org http://www.chuyenlacothat.org là được. Rồi sửa ở file conf của chuyenlacothat.org

Đoạn config trên mình muốn đổi domain mình sang https://www.domain.com thì như nào vậy bác.

Ví dụ nhé :

rewrite ^(.*) https://www.hocvps.com$1 permanent;Hoặc

return 301 https://www.hocvps.con$request_uri;Đã làm thử. Kết quả như mong đợi 😀

Mình dùng Hocvps. Mình cài tới chỗ

# Stop Nginx

service nginx stop

# Install Let’s Encrypt

cd /opt/letsencrypt

./letsencrypt-auto certonly –standalone

Thì lại báo lỗi và không hiện ra bảng nhập email như trong hướng dẫn nhỉ. Ảnh báo lỗi mình gửi trong link đính kèm

https://s1.upanh123.com/2016/12/27/Capture42a05.png

Bạn chụp màn hình hơn hoặc gửi thông tin qua support@hocvps.com mình xem cho

Mình đã gửi mail rồi. Bạn check giúp mình nhé. Cám ơn bạn

Noted cho mọi người. Ở CentOS7 thì nginx được start/stop bằng lệnh

#systemctl start nginx.service(khác với CentOS6)Trường hợp bạn này là chưa stop đc nginx nên không cài được Let’s Encrypt

Done. Cám ơn ad đã hỗ trợ hết sức nhiệt tình 🙂

Chrome cứ báo unsafe đỏ lòm ghê chết đi được. Có cách nào chỉnh không admin nhỉ

Sao không làm luôn Apache cho đầy đủ. Mình đang xài Apache. Bạn có thể hướng dẫn ?

Hiện tại chưa. Bạn cần trên hệ thống Ubuntu hay Centos cài LAMP?

Cái lệnh service nginx reload có làm nginx khởi động lại không bạn, vì visit site mình chủ yếu ở nước ngoài, 2h sáng chúng nó vô đông lắm, không rõ có ảnh hưởng ko?

Reload lại cấu hình mà không tắt service bạn nhé

Hi ad,

Khi mình chạy lệnh renew nó báo như thế này:

Port 443 is already in use by another process. This will prevent us from binding

to that port. Please stop the process that is populating the port in question

and try again. For automated renewal, you may want to use a script that stops

and starts your webserver.

Cái này là lỗi j thế ad ?

Cảm ơn ad

Stop web server đi bạn

vẫn vậy cậu à .. :((

Bạn stop nginx xong chạy

/opt/letsencrypt/letsencrypt-auto renewthì báo lỗi gì?Mình đã xác thực cho website của mình là acaramia.com rồi. Mình cũng có chạy subdomain là thuvien.acaramia.com nhưng bây giờ mình không thể nào vào được domain con nữa là nó tự nhảy về domain chính thôi.

Làm sao để khắc phục ạ?

Mình thấy thuvien.acaramia.com và acaramia.com khác nhau mà? Và các link thư viện vẫn thấy sống bthg mà

http://prntscr.com/diilqz

http://prntscr.com/diimp6

À mình vào ko đc nên mình xoá tất cả folder liên quan đến ssl và chỉnh lại file .conf nên bây giờ vao được bth rồi (cũng chỉnh nóng máu mới đc).

Thuvien.aca là sub domain nên hình như ko hỗ trợ ssl mình cấu hình xong file .conf cho site chính xong rồi qua subdomain cấu hình. Cấu hình xong thì mình ko reset đc nginx nên mình xoá file .conf của thuvien. Xong rồi vào domain thuvien.acaramia nó tự nhảy về trang chính là acaramia thôi. Giờ mình xoá hết rồi ko biết có sao ko nữa

nginx: [emerg] BIO_new_file(“/etc/letsencrypt/live/www.sieutech.com/fullchain.pem”) failed (SSL: error:02001002:system library:fopen:No such file or directory:fopen(‘/etc/letsencrypt/live/www.sieutech.com/fullchain.pem’,’r’) error:2006D080:BIO routines:BIO_new_file:no such file)

nginx: configuration file /etc/nginx/nginx.conf test failed

Cho em hỏi khi restart lại Nginx thì bị như thế này? Không restart được ạ 🙁

Bạn kiểm tra file

/etc/letsencrypt/live/www.sieutech.com/fullchain.pemthuộc quyền sở hữu user nào: root:root hay nginx:nginxĐã khắc phục được lỗi mà không phải do mình tự khắc phục mà nhờ anh Việt Phương.

Cảm ơn HOCVPS nhiều nhiều!

Các bạn chú ý sửa file cấu hình

/etc/nginx/conf.d/hocvps.com.conftheo hướng dẫn chứ không copy y nguyên trên bài hướng dẫn nhé vì nó thay đổi theo từng server cài đặtvậy đúng rồi. mình cũng bị y nguyên. Bác Luân note và bôi đậm cái này lại cho AE chú ý nhé!

Dạ, em vẫn truy cập được vào VPS qua SSH

Hình chụp màn hình nè https://drive.google.com/file/d/0BxvUV83JARdzRHM1OTM1NlFYekk/view?usp=sharing

Hướng dẫn giúp em cái ^^

Bạn add skype kaze.uraki để dễ contact bạn nhé

Anh Luân cho em hỏi về cái này tý

Sau khi em cài đặt Let’s Encrypt và cấu hình như hướng dẫn thì em không thể vào phần quản trị trên web được nữa. Nó bị gì vậy anh?

Ví dụ cụ thể là em không thể truy cập vào bằng http://abcd.net:vxyz/ hoặc https://abcd.net:vxyz

Xin được hướng dẫn!

Bạn vẫn connect được VPS qua SSH chứ. Kiểm tra xem bạn có thiết lập thêm tường lửa gì hay block port vxyz không. Chụp mình màn hình lỗi với

Cảm ơn bác. Nhờ cái này blog e nó được cái https cho oai với người ta haha

Hình như command renew k còn tác dụng nữa.

Mình thử chạy nhưng nó báo :

Cert not yet due for renewal

The following certs are not due for renewal yet:

/etc/letsencrypt/live/domain/fullchain.pem (skipped)

No renewals were attempted.

Đã stop nginx trước khi chạy rồi.

Bây giờ làm thế nào để renew cert này đây vì còn có vài ngày là hết hạn mất rồi.

Bạn chạy lệnh thủ công có thông báo gì không bạn?

Cái này là chạy lệnh thủ công đấy.Do cái crontab set y như bạn hướng dẫn nhưng nó gởi mail báo sắp hết hạn mãi nên nghĩ command đó k có tác dụng.

Vậy quá trình bạn chạy lệnh để tiến hành gia hạn, có vấn đề gì rồi. Check lại cẩn thận xem sao nhé.

Hì,renew thì chỉ gõ command đó thôi chứ mấy.Còn output thì nó show y như mình post ở trên.

Đọc comment ở mấy trang trước có người cũng bị giống mình.

Chắc hàng free nên lâu lâu cũng ngáo ngáo. :))

Luân ơi, Luân viết bài hướng dẫn cài đặt SSL mua từ namecheap đi, mình mua từ đợt black Friday mà vẫn chưa biết cách cài lên VPS, trước có cài SSL của Let’s Encrypt rồi, giờ có cần xóa đi hay như nào không, hướng dẫn mình với

Okie, đã note lại nhé

Help gấp, chứng chỉ SSL của mình mua ở namecheap phải dùng ngay, không sẽ bị thu hồi. mình có vài câu hỏi cần giải đáp:

1. Mình đã cài SSL Let’s Encrypt rồi, giờ có cần xóa đi hay như nào không, xóa đi thì xóa như nào? (không thấy ai hướng dẫn xóa)

2. Hiện mình đang làm theo hướng dẫn cài SSL Namecheap của bác Thạch phạm, thấy có đoạn sửa code của Luân là:

server {

listen 80;

server_name hocvps.com http://www.hocvps.com;

rewrite ^(.*) https://hocvps.com$1 permanent;

}

còn của Bác Thạnh phạm là :

server {

listen 80;

server_name thachpham.com;

return 301 https://thachpham.com$request_uri;

}

hơi khác nhau 1 tý, không biết có thay đổi gì không, hiện mình tham khảo theo bác Thạch phạm, nhưng vẫn để theo của Luân

1. Mấy dòng này chính là dùng cho Let’s Encrypt đó bạn, xóa thì bỏ đi là ok

2. Sau khi xóa, bạn thay bằng đoạn cấu hình của Namecheap vào là được. Ví dụ với bài của Thạch Phạm nó là đoạn này:

Những đoạn cấu hình khác giữ nguyên nha.

Được chưa bạn?

Ok đc rồi,làm,làm cũng ko quá khó,theo đúng các bước của bác thạch mà chiến thôi,mỗi cái cấu hình cho nginx thì theo của Luân,chỉ thay đoạn #ssl của Encrypt bằng #ssl như bác thạch hướng dẫn thôi 🙂

Hôm trước cài xong thấy vào rất chi là ok, bẵng đi mấy hôm, hnay vào check thì lại không vào được web nữa, chắc mấy hôm trước bị lưu cacher nên vào bình thường, chán thế mấy hôm bị mà không biết,hnay không vào được nữa 🙁 file mình sửa vẫn đúng theo hướng dẫn

server {

listen 80;

server_name giasondulux.com http://www.giasondulux.com;

rewrite ^(.*) https://giasondulux.com$1 permanent;

}

server {

listen 443 ssl;

server_name http://www.giasondulux.com;

# SSL

ssl on;

ssl_certificate /etc/ssl/giasondulux-bundle.crt;

ssl_certificate_key /etc/ssl/private/giasondulux.com.key;

ssl_session_timeout 5m;

ssl_session_cache shared:SSL:10m;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers “ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4”;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security “max-age=31536000; includeSubdomains;”;

ssl_stapling on;

rewrite ^(.*) https://giasondulux.com$1 permanent;

}

server {

listen 443 ssl;

access_log off;

# access_log /home/giasondulux.com/logs/access.log;

error_log off;

# error_log /home/giasondulux.com/logs/error.log;

root /home/giasondulux.com/public_html;

index index.php index.html index.htm;

server_name giasondulux.com;

# SSL

ssl on;

ssl_certificate /etc/ssl/giasondulux-bundle.crt;

ssl_certificate_key /etc/ssl/private/giasondulux.com.key;

ssl_session_timeout 5m;

ssl_session_cache shared:SSL:10m;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_ciphers “ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4”;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security “max-age=31536000; includeSubdomains;”;

ssl_stapling on;

location / {

try_files $uri $uri/ /index.php?$args;

}

# Custom configuration

include /home/giasondulux.com/public_html/*.conf;

location ~ \.php$ {

fastcgi_split_path_info ^(.+\.php)(/.+)$;

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_connect_timeout 1000;

fastcgi_send_timeout 1000;

fastcgi_read_timeout 1000;

fastcgi_buffer_size 256k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

fastcgi_param SCRIPT_FILENAME /home/giasondulux.com/public_html$fastcgi_script_name;

}

location /nginx_status {

stub_status on;

access_log off;

}

location /php_status {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME /home/giasondulux.com/public_html$fastcgi_script_name;

include /etc/nginx/fastcgi_params;

}

location ~ /\. {

deny all;

}

location = /favicon.ico {

log_not_found off;

access_log off;

}

location = /robots.txt {

allow all;

log_not_found off;

access_log off;

}

location ~* \.(3gp|gif|jpg|jpeg|png|ico|wmv|avi|asf|asx|mpg|mpeg|mp4|pls|mp3|mid|wav|swf|flv|exe|zip|tar|rar|gz|tgz|bz2|uha|7z|doc|docx|xls|xlsx|pdf|iso|eot|svg|ttf|woff)$ {

gzip_static off;

add_header Pragma public;

add_header Cache-Control “public, must-revalidate, proxy-revalidate”;

access_log off;

expires 30d;

break;

}

location ~* \.(txt|js|css)$ {

add_header Pragma public;

add_header Cache-Control “public, must-revalidate, proxy-revalidate”;

access_log off;

expires 30d;

break;

}

}

server {

listen 2313;

access_log off;

log_not_found off;

error_log off;

root /home/giasondulux.com/private_html;

index index.php index.html index.htm;

server_name giasondulux.com;

auth_basic “Restricted”;

auth_basic_user_file /home/giasondulux.com/private_html/giasondulux/.htpasswd;

location / {

try_files $uri $uri/ /index.php;

}

location ~ \.php$ {

fastcgi_split_path_info ^(.+\.php)(/.+)$;

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_connect_timeout 1000;

fastcgi_send_timeout 1000;

fastcgi_read_timeout 1000;

fastcgi_buffer_size 256k;

fastcgi_buffers 4 256k;

fastcgi_busy_buffers_size 256k;

fastcgi_temp_file_write_size 256k;

fastcgi_intercept_errors on;

fastcgi_param SCRIPT_FILENAME /home/giasondulux.com/private_html$fastcgi_script_name;

}

location ~* \.(bak|back|bk)$ {

deny all;

}

}

Hình như bạn copy đoạn cấu hình ở bài viết về chỉnh sửa đúng ko? Bạn tự edit ở file cấu hình gốc nhé

Ví dụ đúng thì phải là:

auth_basic_user_file /home/giasondulux.com/private_html/hocvps/.htpasswd;Bạn có thể check thư mục

private_htmlTất cả các lệnh ở phần gia hạn ( mục 3 thì chạy ở đâu cũng đc phải k b nhỉ

Đúng vậy

gia hạn thực hiện bên trong lệnh cd /opt/letsencrypt hay ở ngoài mục ngoài luôn được b nhỉ

Do trong lệnh có đường dẫn tuyệt đối rồi nên bạn chạy lệnh đó ở đâu cũng được.

Ad cho mìh hỏi là tên miền hiện tại đã cài đặt SSL

Tên miền chính https://www.chupanhcouple.com

Khi gõ: http://chupanhcouple.com thì nó chuyển sang https://www…… Mọi thứ ok

khi gõ: https://chupanhcopule.com thì nó báo lỗi >>> Vấn đề này làm sao để fix vậy ad ?

Cảm ơn ad nhiều

Bạn cài đặt lại Let’s Encrypt đi, có vấn đề gì đó rồi: http://prntscr.com/dequ1x

Nhớ nhập domain www và non-www chuẩn